مروری بر تاریخچه باج افزار

باجافزارها (Ransomwares) در چه ابعادی برای کاربران سیستمهای رایانهای مشکل ایجاد میکنند؟ بر اساس گزارش مجلهی Cybercrime که در ۱۳ نوامبر ۲۰۲۰ منتشر شد که به گونهای میتوان گفت که تاریخچه باج افزار را بررسی کرده است ، برآورد میشود که هر ۱۱ ثانیه یک حملهی باج افزاری اتفاق میافتد؛ به عبارتی ۳ میلیون حمله در سال! به این آمار دقت کنید؛ منظور در اینجا تعداد فایلهای رمزگذاری شده و یا متأثر از این حملات نیست. صحبت از ۳ میلیون مورد حمله به سازمانهای مختلف است.

تهدیدی که ۳۰ سال از آغاز شکلگیریاش میگذرد

اکثر سازمانهایی که از حملات ویروسهای باجگیر آسیب دیدهاند خسارات قابل توجهی را بر کسبوکار خود تجربه کردهاند که به کاهش درآمد، آسیب به جایگاه برند، تعدیل پیشبینینشدهی نیروی کار و یا حتی تعطیلی کل کسبوکار انجامیده است.

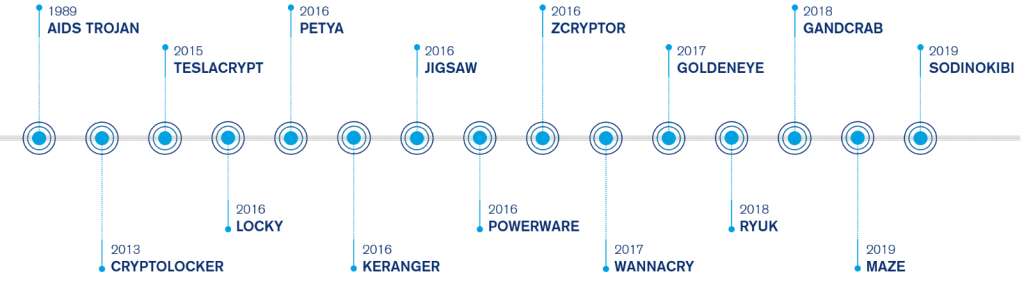

از ابتدای سال ۲۰۲۱ تا پایان نوامبر همان سال تعداد ۲۰۰ حملهی باجافزاری تیترهای خبری را به خود اختصاص دادند؛ البته اینها تنها حملاتی هستند که به طور رسمی تایید شدهاند. در ادامه به سیر تاریخچه باج افزار در ۳۰ سال اخیر میپردازیم.

1989: اولین حمله در تاریخچه باجافزار

در دسامبر ۱۹۸۹، ژوزف پاپ (Joseph Popp)، زیستشناس تکاملی دانشآموختهی دانشگاه هاروارد، ۲۰ هزار فلاپیدیسک آلوده به یک ویروس کامپیوتری را برای شرکتکنندگان در همایش اِیدز سازمان بهداشت جهانی در استکهلم فرستاد.

این ویروس پس از اتصال به رایانهها مسیرهای فایلها را پنهان و اسم فایلها را قفل میکرد. سپس به کاربران اطلاع میداد که برای دسترسی به فایلهایشان باید ۱۸۹ دلار به یک صندوق پستی واقع در پاناما ارسال کنند.

در زمان کوتاهی بعد از این حادثه، دکتر پاپ، که در تاریخچه باج افزار به پدر باجافزار معروف است، در خانهی پدری خود در اوهایوی آمریکاه دستگیر و به انگلستان تحویل داده شد. در آنجا او با ۱۰ مورد اتهام باج گیری و همچنین تخریب اموال از طریق توزیع Ransomware مواجه بود؛ بدافزاری که امروزه به تروجانِ ایدز (AIDS Trojan) معروف است.

حملهی نوع دیگری از باجافزارهای قفلکننده (Locker) در سال 2007

حدود ۲۰ سال بعد از حملهی تروجان ایدز، شکل دیگری از ویروسهای قفلکننده (Locker) پا به عرصهی ظهورگذاشتند که در تاریخچه باج افزار نامش به ثبت رسید. اولین نسخه این باجافزار که به کاربران روسی هجوم برده بود، عملکردهای اولیهی دستگاه رایانه مانند کیبورد و موس را از کار انداخته بود. سپس همزمان با نمایش تصاویر پورنوگرافیک، از کاربر میخواست تا با تماس با یک شمارهی تلفن پریمیوم (شمارههایی که جهت ارائهی سرویس خاصی ایجاد شدهاند و هزینهی تماس با آنها بیشتر از حالت معمولی است) و یا فرستادن پیامک نسبت به پرداخت مبلغ درخواستی اقدام نماید.

CryptoLocker اولین باجافزار رمزگذار در تاریخ باج افزار در سال 2013

در سال ۲۰۱۳ وبلاگ خبری Naked Security اطلاعاتی از یک تهدید باجافزاری به دست آورد که در پوشهی Documents and Settings ویندوز نصب و همچنین به ریجستری اضافه میشد. بعد از اتصال به یکی از سرورهای فرمان و کنترل (C&C: Command and Control) که تحت کدنویسی استاتیک یا سخت (hard-coding) کار میکردند، این Ransomware که کریپتولاکر (CryptoLocker) نام دارد، فایلی را برای شناسایی قربانی آپلود میکرد که سرور از این طریق به تولید یک زوج کلید عمومی-اختصاصی بپردازد.

قبل از نمایش پیام باجخواهی، از کلید عمومی برای رمزگذاری فایلهای قربانی استفاده میشد. پیام حاوی فرصتی ۷۲ ساعته برای اخاذی ۳۰۰ دلار بود؛ که البته در برابر اخاذیهای بدافزارهای امروزی که به دهها میلیون دلار میرسد قطرهای از دریا هم به حساب نمیآید.

بعد از ۲۰۱۳ حملات کریپتولاکر وسیعتر شد. بر اساس تحقیقات دانشگاه ایالتی کینیسا (Kennesaw State University)، پلیس افبیآی آمریکا مبلغ اخاذی شده به کریپتولاکر تا پایان سال ۲۰۱۵ را ۲۷ میلیون دلار برآورد کرده است.

مطالب مرتبط: برای حذف باج افزار و بازیابی اطلاعات کلیک کنید.

طعمههای بزرگ برای باج گیران در سال 2018

با آغاز سال ۲۰۱۸، افبیآی متوجه شد که حملات باجگیرانهای که قربانیان خاصی را هدف قرار نمیدادند در حال کاهشاند. تحلیلگران این سازمان دریافتند که مسیر حملات باجافزاری برای هدف قرار دادن سازمانهای بزرگ، بهویژه دولتهای ایالتی، واحدهای خدمات بهداشتی، شرکتهای صنعتی و سازمانهای ترابری هموار شده است. به گزارش وبسایت Ars Technica که در ۷ اکتبر ۲۰۱۹ منتشر شد، بسیاری از گروههای باجافزاری به شکارهای بزرگ پرداختهاند تا از این طریق بتوانند مبالغ بیشتری را اخاذی کنند.

بنا بر مطلبی از Cybereason که در ابتدای همین متن بدان اشاره، بعضی از اثراتی که این حملات میتوانند بر سازمانها بگذارند عبارتند از:

- کاهش درآمد کسب و کار؛ ۶۶ درصد سازمانها کاهش چشمگیری را در سطح درآمد خود گزارش کردهاند.

- آسیب به شهرت برند (Brand Reputation)؛ ۵۳ درصد سازمانها گزارش دادهاند که شهرت نشان تجاریشان در اثر حملات باجافزاری موثر آسیب دیده است.

- از دست دادن مدیران سطح C؛ ۳۲ درصد سازمانها از دست دادن مدیران سطح C خود را گزارش دادهاند.

- تعدیل نیروی انسانی؛ ۲۹ درصد گزارش کردهاند که به سبب فشار مالی ناشی از حملات Ransomwareها مجبور به تعدیل نیرو شدهاند.

۲۰۱۹: باجافزار Maze و ابداع اخاذی مضاعف

اواخر نوامبر ۲۰۱۹، وبسایت Bleeping Computer پیامی را از یک ایمیل شناختهشده که توسط دارودستهی طراح باجافزار ماز (Maze) استفاده میشد دریافت کرد. پیام حاوی خبر موفقیت این گروه در رخنه به یک شرکت خدمات حفاظتی و سرقت اطلاعات از این شرکت بود؛ اطلاعاتی که به صورت متنی بوده و هنوز رمزگذاری نشده بودند. برای اثبات این مدعا، این بزهکاران نمونهای از فایلهای سرقتی را نیز ضمیمهی ایمیل کردند و سپس ۲۰۰ مگابایت از این اطلاعات را در فضای آنلاین نشت دادند.

طی چند ماه بعد، سایر گروههای باجافزاری نیز از این تکنیک اخاذی مضاعف (multiple extortion) استقبال کردند. نتیجه این بود که این گروهها دست بالا را بر سازمانهایی پیدا کردند که از استراتژیهای پشتیبانی داده (Data Backup Strategies) استفاده میکردند. این گروههای تبهکاری میدانستند که قربانیانشان از نسخههای پشتیبان دادههای خود برای بازیابی سیستمهای مورد حمله استفاده میکنند اما قادر به بازگرداندن دادههای دزدیده شده نیستند. بنابراین سارقین در کنار اخاذی برای بازکردن رمزهایی که خودشان روی دادهها گذاشته بودند مبلغ مضاعفی را هم برای از بین نبردن دادههای سرقتی و یا منتشر نکردنشان طلب میکردند.

ظهور عملیات باجافزاری سازماندهی شده – RansomOps

امروزه حملات باجافزاری تنها محدود به بدافزارهایی نیست که به صورت خودکار دادههای قربانیان را به گروگان میگرفتند. در عوض مجموعههای پیچیده از عملیات وجود دارند که توسط اشخاص هدایت شده و سازوکاری شبیه به تهدیدات پیشرفتهی مداوم (APT: Advanced Persistent Threat) دارند. این مدل از حملات RansomOps نام دارند که میتوان معادل خدمات باجافزاری را برایشان به کار برد.

قفلبازکنهای سایبری (IAB: Initial Access Brokers) با نفوذ در یک شبکه و گذر از دیوارهای امنیتی و اپراتورهای باجافزار به عنوان سرویس (RaaS: Ransomware-as-a-Service) با فرآهم آوردن زیرساختها برای همدستانی که مجری حملهی سایبری هستند در این مجموعههای عملیاتی با هم همکاری میکنند. این میزان از سازش در یک RansomOps امکان طلب مبالغ به مراتب گزافتری را برای این مجرمان فرآهم میکند. تکنیکهای RansomOps معمولا موارد اخاذی مضاعف که پیشتر به آن اشاره شد را نیز شامل میشوند.

بعضی از گروههای باجافزاری پا را از این نیز فراتر گذاشتهاند. بر اساس گزارش وبسایت Bleeping Computer که در اواسط سپتامبر 2021 منتشر شد، دارودستهی باجافزاری گریف (Grief) قربانیان را تهدید کردهاند که در صورت بهکارگیری شخص یا اشخاصی برای مذاکره به هدف کاهش مبلغ درخواستی، کلید رمزگشایی دادههای رمزگذاریشده را از بین میبرند. این تهدید بعد از آن صورت گرفت که، بر اساس گزارش وبسایت Threatpost، دار و دستهی راگنار لاکر (Ragnar Locker) قربانی را تهدید کرده بودند که در صورت اطلاع دادن به افبیآی و یا مقامات ایالتی دادههای به سرقت رفته را منتشر میکنند.

سخن آخر…

آنچه که گفته شد مروری بر تاریخچه باج افزار و روشهای استفاده از آنها توسط تبهکاران سایبری بود. [این سیر تحولی به ما نشان داد که امروزه RansomOps بیشترین میزان از حملات باجافزاری را دارد و تیم امنیت سایبری، باید آمادگی برای مقابله با این حملات را از اولویتهای اصلی خود قرار دهد.] باید توجه داشته باشیم که در فاز پایانی یک حملهی RansomOps است که باجافزار اجرا میشود؛ بنابراین مدتها قبل از اجرای Ransomware می توان فعالیتهای مقدماتی تیم حمله کننده را شناسایی کرد تا از ورود خسارات جدی جلوگیری شود.

راه حل غلبه بر حملات باجافزاری در به حداقل رساندن فاصلهی زمانی بین نفوذ اولیه به فضای دادهای و لحظهای است که تیم امنیت سایبری شما این نفوذ را تشخیص میدهد و خنثی میکند.

برگرفته از مقاله: A Brief History of Ransomware Evolution