اگر تصاویر، فیلمها، اطلاعات و… شما توسط باج افزار Stop/Djvu رمزگذاری شده باشند، نگران نباشید. این روزها بسیاری از افراد در اطلاعات ریز و درشت خود با این مشکلات مواجه میشوند و آنها پس از حملات باج افزار دیگر دسترسی برای آنها امکان پذیر نیست. این باج افزار یکی دیگر از انواع باج افزار است که بسیاری از شرکتها و کاربران از آن رنج میبرند. برای حذف باج افزار Stop/Djvu و ریکاوری دیتابیس فقط کافی است به متخصصان ما اعتماد کنید.

باج افزار Stop/Djvu چیست؟

فهرست مطالب

Toggleباج افزار Stop/Djvu بدون اغراق بدترین چیزی است که کاربر در فضای مجازی انتظارش را دارد. نه تنها باجگیرها اغلب مبالغ هنگفتی را درخواست میکنند، بلکه حتی پس از پرداخت باج، فقط گاهی اوقات امکان رمزگشایی صحیح این فایل ها وجود دارد و در بسیاری از موارد گزارش شده هیچ گونه رمزگشایی صورت نگرفته است.

| نوع باج افزار | باج افزار STOP/Djvu |

| پسوند فایل | zput, zpww, zpas, ithh, itrz, itqw, pthh, ptrz, ptqw, mlrd, mlap, and etc |

| تشخیص | Ransom.Win32.STOP.bot, Ransom.Win32.STOP.gd, Ransom.Win32.STOP.dd, Ransom.Win32.STOP.vb |

| الگوریتم | Salsa20 |

| مقدار باج | از 490 تا 980 دلار (به بیت کوین) |

| درجه آسیب | ⮞ فقط 150 کیلوبایت اول فایلها را رمزگذاری میکند. ⮞ میتواند کپیهای Volume Shadow را حذف کند تا تلاش قربانی برای بازیابی دادهها غیرممکن شود. ⮞ قبل از رمزگذاری، رمز عبور Redline، Vidar، Amadey، DcRat را روی دستگاه قربانی نصب می کند. |

| شیوه توزیع ویروس | ⮞ نرم افزار دزدان دریایی و تورنتها ⮞ اسکریپتهای مخرب؛ ⮞ سایتهای مشکوک و نامعتبر که برای دانلود فیلمها ارائه میدهند. |

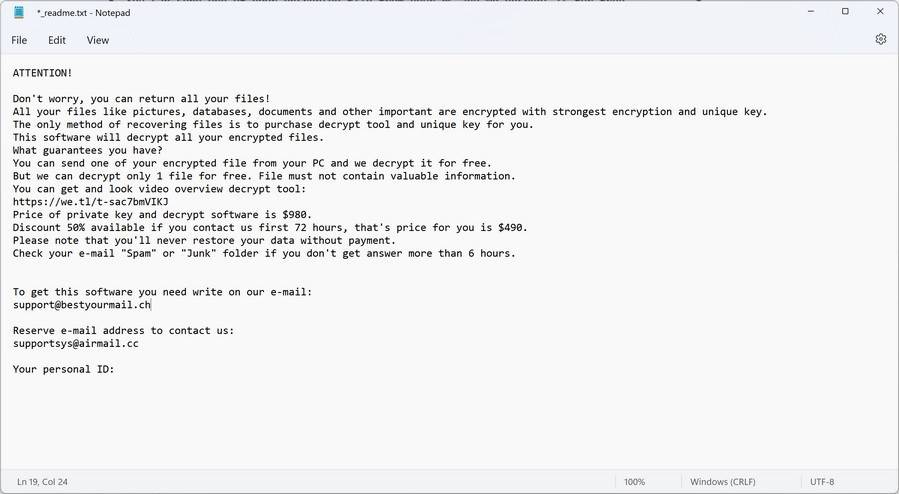

یادداشتهای باج افزار Stop/Djvu

در این یادداشت که متن انگلیسی آن را کامل شرح دادهایم باج افزار Stop/Djvu در ابتدا خطاب به کاربر میگوید تمام اطلاعات شما رمزگزاری شده است و تنها روش بازیابی فایلها خرید ابزار یا همان کلید رمزگشایی است. او برای نشان دادن درستی حرفش در قبال در دست داشتن فایل ها میگوید که یکی از فایل ها را برای ما ارسال کنید که رمزگشایی کنیم. و بعد از آن قیمت کلید که حدودا 1000 دلار است را پیشنهاد میدهد. البته اگر قبل از 72 ساعت نصف این مبلغ پرداخت شود فایلها را در اختیار کاربر قرار میدهد.

باج افزار Stop/Djvu از چه طریقی وارد میشود؟

از آنجایی که باج افزار Stop/Djvu روش خاص تعریف شدهای برای ورود به سیستم ندارد، انتقال آن میتواند متفاوت باشد. به همین دلیل، مهاجمان رویکرد نسبتاً مختلفی دارند که پیشبینی و تشخیص نشانههای اولیه را برای مدافعان سخت و پیشبینی ناپذیر میکند. برای مثال، استفاده از ایمیلهای هرزنامه که از پیوستهای خراب استفاده میشد روش اصلی انتشار این ویروس بود. با این حال، باج افزار Stop/Djvu می تواند به عنوان طیف گستردهای از انواع فایل در سایتهای متفاوت ظاهر شود.

پسوند فایلهای جعلی

✔ یکی از راههای ورود محبوب باج افزار Stop/Djvu از طریق پسوند فایلهای جعلی است. برای مثال، کاربران تازه کاری که سعی در دانلود برخی فایلها، مانند سند word دارند، ممکن است با فایلی با پسوند دوگانه *.dox.exe مواجه شوند. در این حالت، آخرین پسوند واقعی خواهد بود، که به احتمال زیاد کاربر متوجه آن نخواهد شد، زیرا نماد فایل با فایل .dox واقعی یکسان خواهد بود. بنابراین، توجه به برنامههای افزودنی، دانلود در رایانه شما ضروری است.

اسکریپتهای مخرب

✔ ویروس باج افزار Stop/Djvu میتواند از طریق اسکریپتهای مخرب نیز گسترش یابد. اغلب این انواع اسکریپتها در وبسایتهای مشکوک قابل دسترسی هستند. به عنوان مثال، زمانی که به سایتهای پورنو در شبکههای ناامن مراجعه میکنید یا فایلها را از طریق این پلتفرمها به اشتراک میگذارید، خطر آلوده شدن کامپیوتر شما وجود دارد. همچنین، وقتی روی پاپآپها یا بنرهای متناظر کلیک میکنید، ممکن است مسیر مرورگر شما به سایتهای مخرب تغییر مسیر دهد. در نهایت، زمانی که در این پلتفرمها برای دریافت هشدارها یا اعلانها ثبتنام میکنید، بدافزار به رایانه شما دسترسی پیدا کرده و به آن نفوذ میکند.

تبلیغات و ارسال هرزنامه

✔ جلب توجه شرکتهای مختلف و ارسال کلاهبردارانه ایمیلها از تکتیکهای مجرمانه است که توسط افراد بدنام بهرهبرداری میشود. در این روش، اطلاعات جعلی در هدر ایمیل ارسالی قرار میگیرد تا قربانی معتقاعد شود که ایمیل از سوی یک شرکت معتبر ارسال شده است. ایمیل به قربانی خبر میدهد که تلاش شده تا بسته به آدرس او تحویل داده شود، اما موفقیت آمیز نبوده است. گاهی اوقات این ایمیلها ادعا میکنند که اعلانهای مهمی دارند که شما انجام دادهاید، اما به واقعیت، ایمیل حاوی یک فایل آلوده به عنوان پیوست ارسال شده است. باز کردن این فایل میتواند به عواقب بدی منجر شود.

همچنین، باج افزار Stop/Djvu به طور متداول با بدافزارهای دیگر مانند Redline، Vidar، Amadey، DcRat و … همکاری میکند. به عنوان مثال، DJVU قادر است قبل از رمزگذاری روی دستگاه قربانی، دزدان اطلاعات را در دستگاه قرار دهد. این تعامل با دیگر خانوادههای بدافزار، باعث میشود که DJVU تهدیداتی حتی مخربتر ایجاد کند. به علاوه، DJVU به عنوان یک محموله از خانوادهی برنامههای مخرب مانند SmokeLoader نیز به کار گرفته میشود.

اجرای مراحل باج افزار Stop/Djvu به صورت گام به گام

ویروس باج افزار Stop/Djvu با هدف کاهش سرعت تجزیه و تحلیل کد توسط متخصصان امنیتی و جعبههای ابزار خودکار، زنجیره اجرایی خود را با چندین مرحله پیچیده طراحی کرده است. فعالیت مخرب DJVU زمانی آغاز میشود که از بخش heap به منظور محافظت از فایل اجرایی استفاده میکند، تا پوستههای رمزگذاریشده موجود در فایل اجرایی قابلحمل (PE) را آغاز کند. این مرحله ابتدایی از کد پوسته با استفاده از الگوریتم رمزگذاری کوچک (TEA) رمزگذاری میشود. نویسندگان این بدافزار تلاش کردهاند تا به صورت جداگانه ثوابت رمزگذاری را پنهان کنند که به عنوان یک روش اضافی برای مقابله با تجزیه و تحلیل انجام شده است. این اقدام احتمالاً به منظور جلوگیری از شناسایی الگوریتم TEA انجام شده است، زیرا بدافزار عمدتاً از این الگوریتم استفاده میکند.

⬅در مرحله دوم از الگوریتم پایه XOR برای رمزگذاری استفاده میشود. در اینجا کلید با استفاده از یک الگوریتم تولید اعداد شبهتصادفی، که قابل پیشبینی نیز است، تغییر میکند. سپس با استفاده از روشی معمولتر به نام Virtual Alloc، محتویات مرحله دوم در حافظه بارگذاری میشود. در این مرحله ، کد پوسته یک فرآیند جدید را با استفاده از همان باینری راهاندازی میکند. در نهایت، از یک فرآیند پاکسازی برای تزریق یک نسخه بازنشده از بدافزار به فرآیند جدید استفاده میکند. این مراحل تا زمانی که محموله در نهایت فعال شود، پیش میروند.

⬅فرآیند شروع فعالیت مخرب با تشخیص موقعیت دستگاه قربانی شروع میشود. برای این منظور، نرمافزار مخرب مکان دستگاه را با ارسال یک درخواست GET به api.2ip.ua/geo.json و استفاده از سرویس جستجوی GeoIP بررسی میکند.

⬅سپس، بدافزار با استفاده از تابع InternetOpenUrlW به این وبسایت متصل میشود و پاسخی که در فایل geo.json وجود دارد را از طریق تابع InternetReadFile میخواند. پس از دریافت پاسخ، بدافزار آن را با لیست کدهای کشورهای مشترک المنافع (CIS) مقایسه میکند. در صورتی که کد کشور قربانی با یکی از کدهای کشورهای مذکور همخوانی داشته باشد، payload اجرا نمیشود و بدافزار به اجرای بیشتر پیش نمیپردازد.

- RU – Russia

- BY – Belarus

- KZ – Kazakhstan

- UZ – Uzbekistan

- TJ – Tajikistan

- KG – Kyrgyzstan

- AZ – Azerbaijan

- UA – Ukraine**

- AM – Armenia

- SY – Syria

*در صورتی که کشور با کشورهای این لیست مطابقت نداشته باشد، حمله ادامه می یابد. ** پس از جنگ روسیه در اوکراین، مجرمان سایبری آیپیهای اوکراینی را از لیست غیرقابلمشاهدهها حذف کردند.

نویسندگان باج افزار STOP/Djvu اصلیت روسی دارند. آنها در کلاهبرداریهای خود از زبان روسی و کلمات روسی نوشته شده به زبان انگلیسی استفاده میکنند و از دامنههای ثبت شده از طریق شرکتهای ثبت دامنه روسی استفاده میکنند.

⬅بدافزار یک پوشه جدید در مسیر %\AppData\Local\% ایجاد میکند. نام فایل ایجاد شده به صورت تصادفی با استفاده از UUID Version4 و با بهرهگیری از UuidCreate و UuidToStringW تولید میشود. وقتی یک پوشه بااستفاده از تابع CreateDirectoryW ایجاد میشود، بدافزار یک نسخه از خود را در این مسیر کپی میکند.

⬅در مرحله بعد، باج افزار Stop/Djvu از ابزار “icacls.exe”، یک ابزار خط فرمان ویندوز، برای تلاش در محافظت از پوشه ایجاد شده استفاده میکند. این ابزار با دستوراتی سعی میکند نسخه DJVU را با مجوزهای بالاتری اجرا کند. سپس از API های ShellExecute با استفاده از فعل “runas” استفاده میکند تا تلاش کند خود را با حقوق مدیریتی اجرا کند. بسته به تنظیمات دستگاه قربانی، ممکن است یک کادر محاورهای کنترل حسابهای کاربری (UAC) نمایش داده شود و از سیستم درخواست دهد تا حقوق مدیر را به فرآیند اختصاص دهد. اگر بدافزار با این امتیازات اجرا شود، این امکان فراهم میشود که فایلهای مهمتر روی سیستم رمزگذاری شوند.

⬅محموله با مجوزهای مدیریتی بالا و با استفاده از آرگومانهای “-Admin IsNotAutoStart IsNotTask” راهاندازی میشود. سپس باج افزار Stop/Djvu با استفاده از ابزار schtasks.exe به عنوان روشهای مشهور برای ایجاد وظایف از طریق زمانبندی کار، وظایفی با ماندگاری ایجاد میکند. این کار به معنی افزایش احتمال شناسایی آنها است، زیرا این وظایف به طور مستمر اجرا میشوند.

⬅سپس payload آدرس MAC کارت شبکه را استخراج می کند و یک هش MD5 از آن آدرس ایجاد می کند. آیا سپس از هش MD5 برای اتصال به سیستم مخرب C2 از طریق URL استفاده می کند: hxxps[:]//acacaca[.]org/d/test1/get.php?pid={MAC Address_MD5}&first=true. پاسخ به این پیام در فایل “Bowsakkdestx.txt” که در فهرست %\AppData\Local\% قرار دارد، ذخیره می شود.

⬅مقداری که در این فایل ذخیره میشود، شامل کلید عمومی و شناسه میباشد. این تهدید همچنین شناسه را در یک فایل جدیدی که در مسیر C:\SystemID\PersonalID.txt ایجاد میشود ذخیره میکند.

⬅هنگامی که کلیدها ذخیره میشوند، بدافزار به دو دامنه دیگر نیز متصل میشود. یکی از این دامنهها به نام RedLine به عنوان یک سیستم شناخته شده برای سرقت اطلاعات از نوامبر 2022 شناخته میشود.

⬅به منظور ذخیره بیشتر، بدافزار یک کلید راهاندازی رجیستری به نام “SysHelper” را در مسیر رجیستری “HKEY_Current_User\Software\Microsoft\Windows\CurrentVersion\Run” ایجاد میکند.

⬅سپس، قبل از آغاز فرآیند رمزگذاری، بدافزار یک mutex با نام “{1D6FC66E-D1F3-422C-8A53-C0BBCF3D900D}” ایجاد میکند. این عمل به منظور جلوگیری از رمزگذاری مضاعف انجام میشود و فایل را غیرقابل بازیابی میکند. این بدافزار همچنین شامل یک کلید عمومی و شناسه رمزگذاری شده است.

در طی فرآیند رمزگذاری، باج افزار Stop/Djvu از فایل ها و پسوندهای زیر چشم پوشی می کند:

ntuser.dat

ntuser.dat.LOG1

ntuser.dat.LOG2

ntuser.pol

*.regtrans-ms

*.sys

*.ini

*.blf

*.bat

*.lnk

باج افزار Stop/Djvuهمچنین دارای یک فهرست است که به پوشههای اصلی که بخشی از سیستم عامل ویندوز هستند اشاره دارد. علاوه بر این، بدافزار در تلاش است تا نام یک فایل سختکد شده با پسوند .jpg را پیدا کند، اگرچه هدف از این جستجو باید مشخص شود. در پایان فرآیند رمزگذاری، بدافزار فایل _readme.txt را در ریشه درایو C:\ ذخیره میکند.

بازیابی فایل های رمزگذاری شده توسط باج افزار Stop/Djvu

به طور قطع میتوانید به افرادی که باجافزار را اجرا کردهاند پرداخت کنید، اما لازم به ذکر است که آنها افراد کلاهبردار هستند و هیچ تضمینی وجود ندارد که پس از پرداخت مبلغ مورد نظر، کلید رمزگشایی را دریافت کنید. علاوه بر این، این افراد ممکن است پس از دریافت وجه، شما را نادیده بگیرند و کاری نداشته باشند جز اینکه به دنبال راههای جدیدی برای افزایش مبلغی که از شما دریافت میکنند باشند. همچنین باید به این نکته توجه داشت که برخی محدودیتهایی برای بازیابی فایلها وجود دارد. به عبارت دیگر، شما ممکن است توسط ابزارهای رمزگشایی آفلاین که توسط توسعهدهندگان Emsisoft Decryptor ارائه شده است، توانایی بازگشایی اطلاعات رمزگذاری شده با کلیدهای آفلاین را داشته باشید. با این حال، شما نمیتوانید فایلهایی که با شناسه ONLINE و برخی از نسخههای اخیر STOP/DJVU که پس از آگوست 2019 توسعه یافتهاند را بازگشایی کنید. در مورد نسخههای قدیمیتر، ممکن است با استفاده از جفت فایلهای رمزگذاریشده و منبع ارائهشده در پورتال Decryptor STOP Djvu، توانایی بازگشایی فایلها را داشته باشید.

چگونه از ورود باج افزار Stop/Djvu جلوگیری کنیم؟

با وجود عدم وجود یک قانون طلایی مشخص برای جلوگیری از باجافزار، شما باید به قوانین و رویههای خاصی پایبند باشید تا اطلاعات و فایلهای خود را در امان نگه دارید و سیستم رایانه خود را تمیز و امن نگه دارید. محافظت در برابر باجافزار بسیار حیاتی است، زیرا ویروسهای رایانهای مبتنی بر رمزارز ممکن است به طور دائمی به فایلهای شما آسیب برسانند. برای کمک به جلوگیری از عفونت باجافزار یا کاهش تأثیرات آن، میتوانید از نکات زیر استفاده کنید:

✔زمانی که آنلاین هستید مراقب باشید❕

مطمئناً محتاط بودن در فضای آنلاین به جلوگیری از حملات باجافزار کمک میکند. توصیه میشود که این نکات را برای تشخیص و جلوگیری از محتوای خطرناک آنلاین رعایت کنید:

- ایمیلهای از افرادی که انتظار ندارید برای شما ارسال کنند، باز نشود.

- از لینکها و تبلیغات جذاب اما مشکوک خودداری کنید.

- همیشه باید محتاط باشید و توجه داشته باشید.

- از رمزهای عبور قوی استفاده کنید.

- از دانلود تورنتهایی که نرمافزارهای هک شده یا کیجنها را تبلیغ میکنند، دوری کنید.

این اقدامات به شما کمک میکنند تا از حملات باجافزار در محیط آنلاین جلوگیری کنید و اطلاعات و دادههای خود را محافظت کنید. همچنین مهم است که همیشه از نرمافزارهای امنیتی معتبر استفاده کنید و سیستم خود را بهروز نگه دارید تا از آسیبپذیریهای امنیتی جدید محافظت کنید

✔از اطلاعات خود پشتیبان تهیه کنید❕

تهیه نسخه پشتیبان از اطلاعات شما بهترین راه برای حفاظت از آنها است. بهتر است از اطلاعات خود روی یک رسانه جداگانه که به سیستم شما متصل نیست نسخه پشتیبان تهیه کنید. البته، نیازی نیست که از همه چیز پشتیبان گیری کنید، بلکه میتوانید از مهمترین فایلها نسخه پشتیبان تهیه کنید. به عنوان مثال، برخی از ویروسهای باجافزار ممکن است فایلهایی که در ابرهای ذخیرهسازی آنلاین قرار دارند را آسیب برسانند، بنابراین استفاده از یک هارد دیسک خارجی که در جایی جدا از سیستم شما قرار دارد، بهترین انتخاب خواهد بود.

✔ سیستم عامل خود را همیشه به روز نگه دارید❕

استفاده از یک سیستم و نرمافزار بهروز به این معناست که شما از بهترین نسخههای ممکن در آن زمان استفاده میکنید. استفاده از نرمافزارهای قدیمی احتمال هک شدن یا آلوده شدن کامپیوتر شما را افزایش میدهد. توسعهدهندگان نرمافزار بهروزرسانیهایی را برای رفع باگها، آسیبپذیریها و مشکلات منتشر میکنند و نصب آنها به معنای بهبود ضعفهای نرمافزار و جلوگیری از سوء استفاده هکرها از آنها است.

نتیجهگیری:

در دنیای امروزی، باج افزار Stop/Djvu یک تهدید جدی در دنیای سایبری به شمار میرود که به دادهها و اطلاعات کاربران آسیب میزند. این مقاله به معرفی عملکرد و ویژگیهای این باجافزار پررنگ و همچنین ارائه راهکارهای اساسی برای مقابله با آن پرداخت. مهمترین اقدامات شامل پشتیبانگیری منظم از دادهها، بهروزرسانی نرمافزارها و سیستمعامل، استفاده از نرمافزارهای امنیتی و عدم پرداخت هزینههای مورد نیاز برای رمزگشایی فایلها میباشند. اهمیت این اقدامات نمیتواند بیشتر تأکید شود و به کاربران و سازمانها کمک میکند تا دادههای خود را از دست ندهند و از تهدیدات سایبری محافظت کنند. این راهکارها باید به عنوان یک جزء اساسی از استراتژی امنیتی هر کاربر و سازمان در دنیای دیجیتال در نظر گرفته شوند. توجه به این موارد میتواند به جلوگیری از از دست دادن دادههای ارزشمند و کاهش تأثیر باجافزارها کمک کند.

است