5 روش اصلی شناسایی باج افزار: مزایا و معایب هر کدام

آیا سازمان شما چندین هزار دلار برای پرداخت باج را دارد؟ آیا شناسایی باج افزار برای پیشگیری بهتر از حملات، راه حل بهتری نیست؟ آیا شناسایی باج افزار هزینه کمتری تا تلاش برای حذف باج افزار ندارد؟

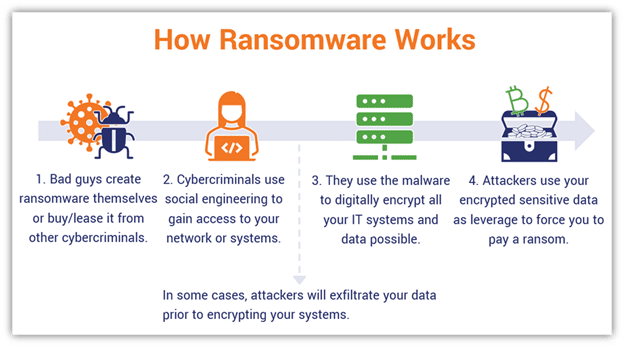

برای مبارزه با باج افزار، بسیاری از مباحث در خصوص پیشگیری و عکس العمل بعد از حمله است. با این حال، در واقع شناسایی باج افزار برای “ایمن سازی” کسب و کار اگر به همان اندازه مهم نباشد مطمعنا کمتر نیز نیست. برای درک بهتر این مطلب میخواهم به مثال زیر توجه کنید:

فرض کنید شما یک دامدار هستید و گلهای گوسفند دارید، پس طبیعتا نگران حمله گرگ نیز هستید. برای رفع این نگرانی یک حصار بزرگ برای محافظت نصب کرده اید و برای ترساندن گرگ از بوق استفاده میکنید. بنظر من این نوع پاسخ بسیار در خورد است. اما سوال اینجاست! آیا بهتر نیست از یک سیستم هشدار اسستفاده کنید که سریعا قبل از اینکه گرگ حمله کند شما اقدام کنید ؟! آیا این کار بهتر و درخورتر نیست؟

بیایید نگاهی به “پنج ستون اصلی تشخیص تغییرات” در زمان واقعی بیندازیم تا ابزارهایی را که برای استفاده از این تکنیکها برای شناسایی باج افزار و کاهش تأثیر آن لازم است را بهتر بشناسیم.

1. تجزیه و تحلیل فایل استاتیک

فرض کنید در یک تیم فناوری اطلاعات هستید و یک هشدار امنیتی در یکی از سرورهای کلیدی سازمان فعال شده است. هشدار خیلی شفاف نیست اما بیانگر این است که یک فایل مشکوک به باج افزار شناسایی شده است.

بدتر اینکه هش کدهای فایل (Hash Code) در VirusTotal نیست و شما هم نمیتوانید اطلاعاتی را در اینترنت پیدا کنید که تشخیص دهید آیا فایل موجود مخرب است یا نه.

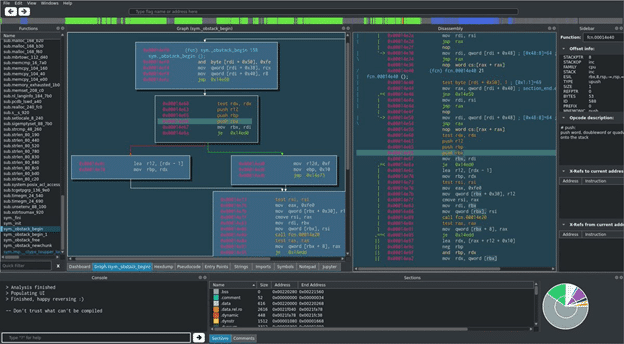

برای تشخیص باج افزار و فهمیدن اینکه آیا این فایل باج افزار است یا نه (یا هر بدافزاری دیگر)، یکی از گزینهها بررسی یا تجزیه و تحلیل فایل استاتیک است. تجزیه و تحلیل این فایل، نوعی تجزیه و تحلیل است که به مشکوک بودن یک فایل اجرایی بدون اینکه به شکل واقعی کد را اجرا کندیا نموضوع را بررسی میکند که آیا این فایل اجرایی مشکوک است یا نه.

در مورد باجافزار، بررسی و آنالیز فایل استاتیک در پی دنبالههای کد مخربی است که شناختهشدهاند و به دنبال سرنخهای مشکوکی، مانند “پسوندهای فایل هدفگذاری شده” معمول و کلمات رایج مورد استفاده در یادداشتهای باج است.

یکی از ابزارهای رایگانی که میتواند مفید باشد PeStudio است. این ابزار، مصنوعات مشکوک را در فایلهای اجرایی علامتگذاری میکند و برای بررسی رشتههای تعبیهشده، کتابخانهها، واردات و سایر شاخصهای سازش (IOC) در یک فایل استفاده شود.

مزایا:

- نرخ مثبت غیر واقعی آن پایین است.

- در برابر باج افزارهای معروف موثر است.

- برای اینکه هیچ فایلی رمزگذاری نشود، حملات را قبل از اجرا متوقف میکند

معایب:

- – انجام آن بصورت دستی زمانبر است.

- – با استفاده از Packers / Crypter یا با جایگزین کردن کاراکترها با ارقام یا کاراکترهای خاص میتوان آن را خیلی راحت دور زد.

انواع باج افزار: 5 نوع از مرسوم ترین شکل حملات باج افزارها| چند نکته مهم برای تیمهای IT

2.ایجاد لیست سیاهی از پسوندهای رایج باج افزار

با ابزارهای نظارت بر دسترسی به فایل، میتوان برای معروفترین “پسوندهای باجافزار“ عمل تغییر نام فایل را در لیست سیاه قرار داد، یا اینکه به محض ایجاد فایل جدیدی با پسوندهای باج افزار، هشدار داده شود.

به عنوان مثال، یکی از ابزارهای نظارت بر دسترسی به فایل توسط Netapp این امکان را میدهد که انواع خاصی از افزونهها را قبل از ذخیره شدن در سیستم و یا اشتراکگذاری، مسدود کنید. سایر راه حل های لیست سیاه باج افزار شامل ownCloud یا Netwrix است.

لیست های متنوعی در اینترنت با از پسوندهای رایج باج افزار وجود دارد. به عنوان مثال https://fsrm.experiant.ca/

مزایا:

- نرخ مثبت غیر واقعی آن پایین است.

- در برابر باج افزارهای معروف موثر است.

معایب:

- باج افزارها به راحتی میتوانند آن را با پسوند جدید رمزگذاری دور بزنند.

- راه حل نظارت بر فایل که دارای ویژگی لیست سیاه پسوند باشد به راحتی پیدا نمیشود.

3. استفاده از فایل های Honeypot برای شناسایی باج افزار

فایل honey یک تکنیک برای فریب است که عمداً برای شناسایی مهاجم در یک پوشه قرار میگیرد و به محض باز شدن فایل، زنگ هشدار به صدا در میآید. مثلا، فایلی با این نام passwords.txt می تواند به عنوان فایل honey در یک workstation استفاده شود.

یکی از راه های محبوب و رایج برای ساخت سریع و آسان فایل های honey استفاده از Canarytokens است. Canarytokens یک ابزار رایگان است که Canarytokens _یک شناسه منحصر به فرد یا توکن_ را در سندی مانند Microsoft Word، Microsoft Excel، Adobe Acrobat، تصاویر، پوشههای دایرکتوری و غیره جاسازی میکند.

بعد از اینکه Canarytoken دسترسی پیدا کرد، Canary یک ایمیل اعلان به آدرس مرتبط با توکن مربوطه را برای شما ارسال می کند. میتوان نام فایلهای Canary را به نامهایی تغییر داد که باجگیرها در شبکه قربانی بدنبال آن هستند، مانند «statement »، «policy » یا « insurance ».

مزایا:

- شناسایی باج افزارهایی که موتورهای ساکن آن را نمیگیرند.

معایب:

- به شکل کاذب و معیوبی برخی از موارد را مثبت نشان میدهد، زیرا کاربران و برنامهها ممکن است فایلهایی را باز کنند که به عنوان طعمه گذاشته شدهاند.

- وقتی پوشههای خاصی را تارگت میکند از برخی فایلها یا پوشههای مخفی عبور میکند

4_نظارت پویا بر عملیات فایلهای انبوه و حجیم

با اینکار میتوان در یک بازه زمانی معین، حمله باجافزارها را که در زمان واقعی اتفاق میافتد را شناسایی کرد و حتی به طور خودکار آن را مسدود کرد.

برای شناسایی باج افزار از این طریق، ابزار نظارت بر یکپارچگی فایل(File Integrity Monitoring) می تواند کارا باشد. یک FIM آخرین نسخه فایلها را با هم مقایسه کرده و با یک «خط مبنا» قابل اعتماد وشناخته شده اعتبارسنجی میکند و آن زمان که فایلها تغییر، بهروزرسانی یا در معرض خطر قرار گرفتهاند به شما هشدار میدهد.

ابزارهای رایگانی از FIM مانند OSSEC و Samhain File Integrity در دسترس است، که بسرعت قابل اصلاح هستند تا بتوان فورا برای پاسخ خودکار این تهدیدات، باج افزار شناسایی شده را مسدود کرد.

مزایا:

- شناسایی باج افزارهایی که موتورهای ساکن آن را نمیگیرند.

معایب:

- رمزگذاری فایلها فراتر از حد تعریف شده.

- با ایجاد تاخیر بین رمزگذاریها به راحتی دور میخورند.

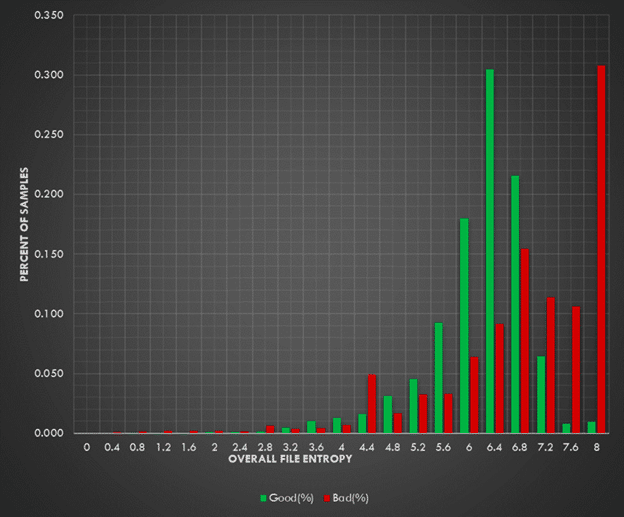

5_اندازه گیری تغییرات داده های فایل ها (آنتروپی)

درمباحث امنیت سایبری، آنتروپی یک فایل به معیار خاصی از تصادفی بودن به نام «آنتروپی شانون» اشاره دارد. برای تشخیص انواع باج افزار، فایلهای متنی معمولی دارای آنتروپی کمتری هستند و فایلهای رمزگذاری شده یا فشرده آنتروپی بالاتری دارند. به بیان دیگر، در صورت تغییر نرخ دادههای فایلها، میتوان تشخیص داد که فایلها رمزگذاری شدهاند یا نه.

ابزار رایگان Patrick Wardle’s RansomWhere?

ابزاری است برای اندازه گیری تغییرات داده های فایل ها(آنتروپی) که به شناسایی باج افزار و مسدود کردن آن میپردازد. این ابزار فرآیندهای مشکوک و نامعتبر که فایل های شخصی شما را رمزگذاری می کنند،شناسایی میکند. RansomWhere همچنین میتواند فرآیندها را پس از تغییرات متعدد و تغییرات قابل توجه را مسدود کنند.

مزایا:

- شناسایی انواع باج افزارهایی که موتورهای ساکن آن را نمیگیرند.

- نکات مثبت مصنوعی کمتری نسبت به تکنیکهای دینامیکی که قبلا ذکر شد را نشان میدهدو دقیقتر است.

معایب:

- در نقطه پایانی از CPU در سطح بالایی استفاده میکند.

- فایلها تا سرحد اطمینان تعیین شده رمزگذاری میشوند، بنابراین همه آسیبها و تخریبات مسدود نخواهد شد.

نتیجه گیری:

تکنیکها برای شناسایی باج افزار و تشخیص عفونتهای باج افزار میتوانند بسیار کمک کننده باشند. هدف اصلی ما در اینجا معرفی راههای مختلفی برای تشخیص انواع باج افزار قبل از ایجاد آسیب جدی بود. همچنین این بخش را میتوان بخش مهمی از استراتژیهای حفاظت از باجگیرها دانست.

برگرفته از مقاله Top 5 ransomware detection techniques: Pros and cons of each